关于Windows LNK文件远程代码执行漏洞和Windows Search远程命令执行漏洞的安全公告

近日,国家信息安全漏洞共享平台(CNVD)收录了Windows LNK文件远程代码执行漏洞(CNVD-2017-09382,对应CVE-2017-8464)和Windows搜索远程命令执行漏洞(CNVD-2017-09381,对应CVE-2017-8543)。综合利用上述漏洞,攻击者成功利用漏洞可以获得与本地用户相同的用户权限或控制受影响的系统。

一、漏洞情况分析

(1)Windows LNK文件远程代码执行漏洞。

lnk文件是用于指向其他文件的一种文件,通常称为快捷方式文件,且以快捷方式存放在硬盘上,以方便使用者快速的调用。Microsoft Windows在处理恶意的快捷方式(.lnk)文件时存在远程代码执行漏洞,攻击者可以通过可移动驱动器(U盘)或远程共享等方式将包含恶意LNK文件和与之相关的恶意二进制文件传播给用户。当用户通过Windows资源管理器或任何能够解析LNK文件的程序打开恶意的LNK文件时,与之关联的恶意二进制代码将在目标系统上执行。成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。

(2)Windows搜索远程命令执行漏洞。

Windows搜索服务(WSS)是windows的一项默认启用的基本服务。允许用户在多个Windows服务和客户端之间进行搜索。Windows搜索处理内存中的对象时,存在远程执行代码漏洞。攻击者向Windows Search服务发送精心构造的SMB消息。从而利用此漏洞提升权限并控制计算机。

CNVD对上述漏洞的综合评级为“高危”。

二、漏洞影响范围

桌面系统:Windows 10, 7, 8, 8.1, Vista, Xp和Windows RT 8.1

服务器系统:Windows Server 2016,2012,2008, 2003

三、漏洞修复建议

桌面系统Windows 10,7,8.1和Windows RT 8.1;服务器系统:Windows Server 2016,2012,2008,可以通过Windows Update自动更新微软补丁的方式进行修复。具体操作如下所示(以windows 7为例):

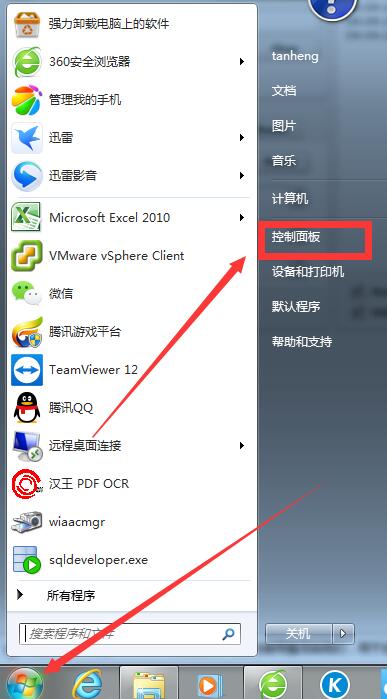

1、首先单击开始菜单-打开控制面板

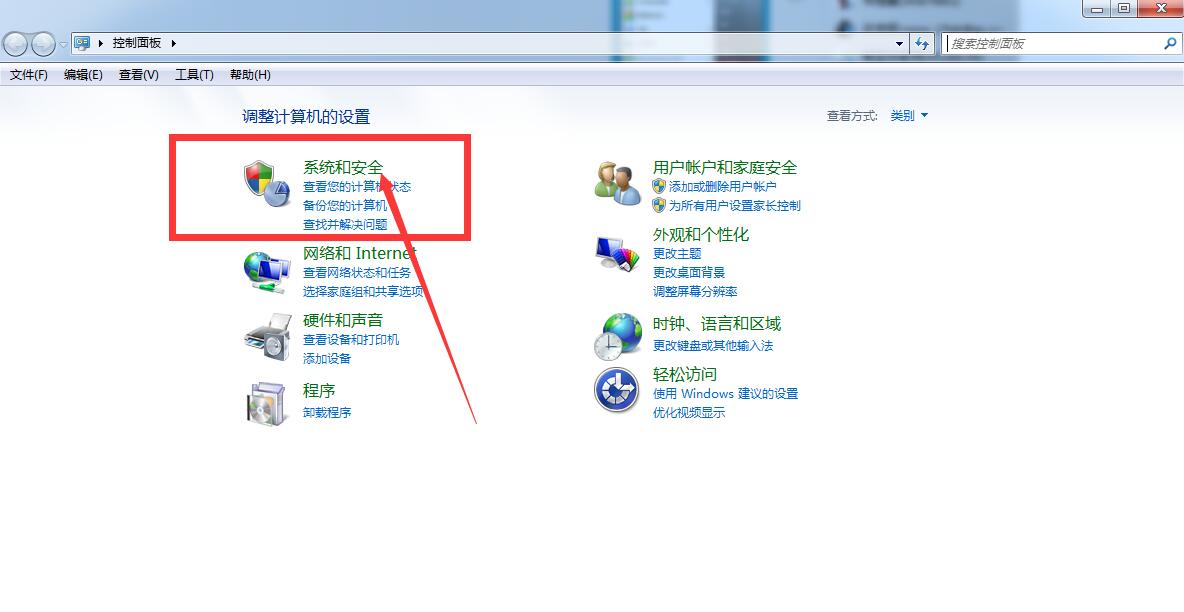

2、将右上角的查看方式改为-类别,并单击绿色的系统和安全

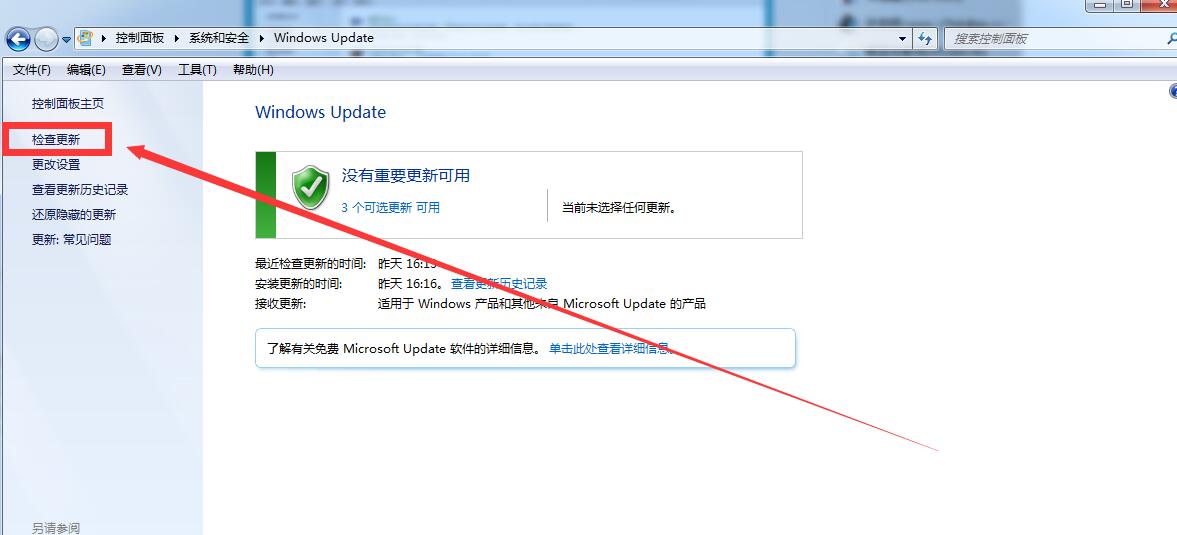

3、点击进入windows update

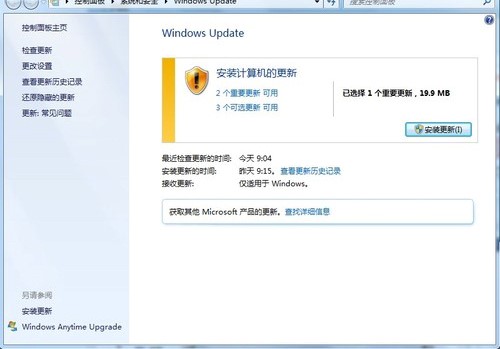

4、点击“检查更新”,再选择“安装更新”即可。

建议Windows xp和Windows 2003用户升级到更高版本的系统。

单点登录

账号密码登录